[Урок] Какво представлява троянецът за отдалечен достъп и как да го открия / премахна? [MiniTool Съвети]

What S Remote Access Trojan How Detect Remove It

Резюме:

Тази статия, съставена на официалния уебсайт на MiniTool, дава пълен преглед на троянския софтуер за отдалечен достъп. Той обхваща неговото значение, функции, лоши ефекти, откриване, отстраняване, както и методи за защита. Прочетете съдържанието по-долу и разберете дълбоко троянския кон RAT.

Бърза навигация:

Определение за троянски коне за отдалечен достъп

Какво е RAT вирус?

Троянецът за отдалечен достъп (RAT), наричан още creepware, е вид злонамерен софтуер, който контролира системата чрез отдалечена мрежова връзка. Той заразява целевия компютър чрез специално конфигурирани комуникационни протоколи и позволява на нападателя да получи неоторизиран отдалечен достъп до жертвата.

Троянски плъх обикновено се инсталира на компютър без знанието на собственика му и често като троянски кон или полезен товар. Например, той обикновено се изтегля невидимо с прикачен файл към имейл, торент файлове, уеб връзки или желана от потребителя програма като игра. Докато целенасочените атаки от мотивиран нападател могат да заблудят желаните цели при инсталиране Плъх измама чрез тактики за социално инженерство или дори чрез временен физически достъп до желаната машина.

След като влезете в машината на жертвата, RAT зловреден софтуер ще скрие своите вредни операции или от жертвата, или от антивируса или защитната стена и ще използва заразения хост, за да се разпространи в други уязвими компютри, за да изгради ботнет.

Какво прави вирусът на RAT?

Тъй като троянецът за отдалечен достъп позволява административен контрол, той е в състояние да прави почти всичко на машината жертва.

- Получете достъп до поверителна информация, включително потребителски имена, пароли, номера на социално осигуряване и акаунти на кредитни карти.

- Наблюдавайте уеб браузъри и други компютърни приложения, за да получавате история на търсенията, имейли, дневници за чат и т.н.

- Отвлечете системната уеб камера и записвайте видеоклипове.

- Наблюдавайте активността на потребителите чрез натискане на клавиши или шпионски софтуер.

- Правете екранни снимки на целевия компютър.

- Преглеждайте, копирайте, изтегляйте, редактирайте или дори изтривайте файлове.

- Форматирайте твърди дискове за изтриване на данни.

- Променете настройките на компютъра.

- Разпространява зловреден софтуер и вируси.

Как да настроите и използвате отдалечен работен плот в Windows 10, вижте тук

Как да настроите и използвате отдалечен работен плот в Windows 10, вижте тукМного хора искат да настроят и използват отдалечен работен плот в Windows 10, но не знаят как. Пиша това, за да им помогна.

Прочетете ощеТроянски примери за отдалечен достъп

От спам RAT възниква, съществуват много видове.

1. Заден отвор

Руткитът Back Orifice (BO) е един от най-известните примери за RAT. Направен е от хакерска група на име Cult of the Dead Cow (cDc), за да покаже недостатъците в сигурността на операционните системи (OS) на Windows 9X на Microsoft. Името на това Експлоатация на RAT е игра на думи на софтуера Microsoft BackOffice Server, който може да контролира множество машини едновременно, разчитайки на изображения.

Back Orifice е компютърна програма, разработена за отдалечено администриране на системата. Тя позволява на човек да контролира компютър от отдалечено място. Програмата дебютира на DEF CON 6 на 1 августул, 1998. Създаден е от сър Дистик, член на cDc.

Въпреки че Back Orifice има легитимни цели, неговите функции го правят добър избор за злонамерена употреба. По тази или други причини антивирусната индустрия незабавно сортира инструмента като злонамерен софтуер и го добавя към своите карантинни списъци.

Back Orifice има 2 варианта на продължението, Back Orifice 2000, издаден през 1999 г., и Deep Back Orifice от френската канадска хакерска организация QHA.

2. Сакула

Sakula, известен също като Sakurel и VIPER, е друг троянец за отдалечен достъп, който се появи за първи път през ноември 2012 г. Той беше използван при целенасочени прониквания през 2015 г. Sakula дава възможност на противника да изпълнява интерактивни команди и да изтегля и изпълнява допълнителни компоненти.

6 метода за отстраняване на грешка при работа на отдалечен работен плот на Windows 10

6 метода за отстраняване на грешка при работа на отдалечен работен плот на Windows 10Когато се опитате да свържете отдалечен компютър, но се появи грешка на Windows 10 Remote Desktop, която не работи, тогава можете да намерите методи за отстраняване на грешката в тази публикация.

Прочетете още3. Sub7

Sub7, известен също като SubSeven или Sub7Server, е a RAT ботнет . Името му е получено чрез изписване на NetBus назад (suBteN) и размяна на десет със седем.

Обикновено Sub 7 позволява неоткрит и неоторизиран достъп. Така че, обикновено се разглежда като троянски кон от индустрията за сигурност. Sub7 работи върху семейството операционни системи Windows 9x и Windows NT, включително до Windows 8.1.

Sub7 не се поддържа от 2014 г.

4. PoisonIvy

Отровен бръшлян Кейлогър RAT , наричан още Backdoor.Darkmoon, позволява записване на ключове, екран / видеозаснемане , системно администриране, прехвърляне на файлове, кражба на пароли и предаване на трафик. Проектиран е от китайски хакер около 2005 г. и е приложен в няколко известни атаки, включително атаките на Nitro срещу химически компании и нарушаването на инструмента за удостоверяване на RSA SecurID, и двете през 2011 г.

5. DarkComet

DarkComet е създаден от Jean-Pierre Lesueur, известен като DarkCoderSc, независим програмист и програмист за компютърна сигурност от Франция. Въпреки че това приложение за RAT е разработено през 2008 г., то започва да се разпространява в началото на 2012 г.

През август 2018 г. DarkComet беше прекратен за неопределено време и изтеглянията му вече не се предлагат на официалния му уебсайт. Причината се дължи на използването му в сирийската гражданска война за наблюдение на активисти, както и на страха на автора му да бъде арестуван по неназовани причини.

NanoCore RAT ще поеме контрола над вашия компютър

NanoCore RAT ще поеме контрола над вашия компютърМоля, внимавайте за NanoCore RAT, тъй като той е по-опасен от средния RAT; той ще атакува система на Windows и ще получи пълен контрол над този компютър.

Прочетете ощеОсвен горните примери, има много други троянски програми за отдалечен достъп като CyberGate, Optix, ProRat, Shark, Turkojan и VorteX . Пълният списък с инструменти за RAT е твърде дълъг, за да бъде показан тук и все още расте.

Симптоми на RAT Virus

Как да разбера дали имате RAT вирус? Донякъде е трудно. RATs са скрити по природа и могат да използват произволно име на файл или структура на файла, за да се опитат да предотвратят идентифицирането на себе си.

Обикновено а Вирус на червеи от плъхове не се показва в списъците на работещи програми или задачи и действията му са подобни на тези на легалните програми. Освен това, RAT шпионски софтуер ще управлява използването на компютърни ресурси и ще блокира предупреждението за ниска производителност на компютъра. Също така, хакерите RAT обикновено няма да се раздадат, като изтрият вашите файлове или преместят курсора ви, докато използвате компютъра си.

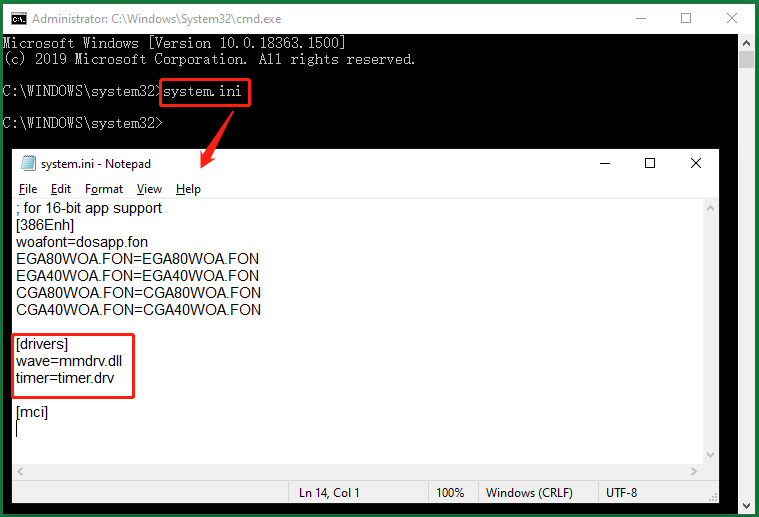

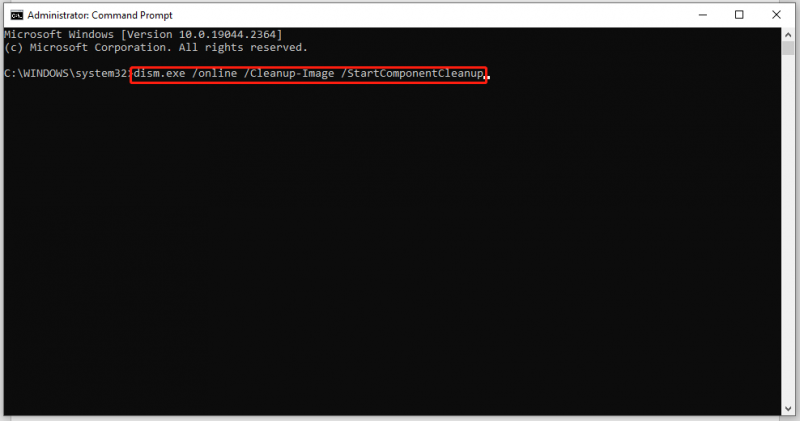

FYI: Използвайте System.ini за идентифициране на инфекция с плъхове

Отворете командния ред по-добре като администратор, въведете system.ini и натиснете Въведете . След това ще се появи бележник, който ще ви покаже няколко подробности за вашата система. Погледнете драйвери раздел, ако изглежда кратък, както показва снимката по-долу, вие сте в безопасност. ако има някои други странни знаци, може да има някои отдалечени устройства, които осъществяват достъп до вашата система чрез някои от мрежовите ви портове.

Откриване на троянски коне от отдалечен достъп

Как да открия троянец за отдалечен достъп? Ако не можете да решите дали използвате компютър с вируси RAT или не само по симптоми (има малко симптоми), трябва да поискате някаква външна помощ, като разчитате на антивирусни програми. Много често срещани приложения за сигурност са добри Скенери за вируси на RAT и RAT детектори .

Най-добрите инструменти за премахване на троянски коне за отдалечен достъп

- Avast

- AVG

- Avira

- Bitdefender

- Касперски

- Malwarebytes

- Макафи

- Microsoft Windows Defender

- Нортън

- PC Matic

- Софос

- Trend Micro

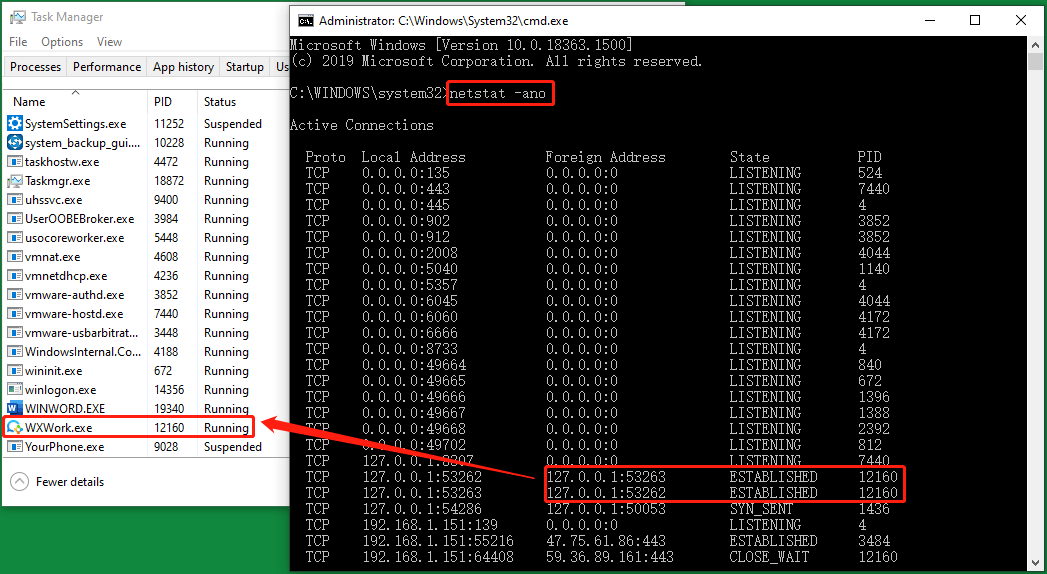

FIY: Намерете RAT с CMD и диспечера на задачите

Можете да опитате да разберете подозрителни елементи заедно с Task Manager и CMD. Тип netstat -ano в командния ред и разберете PID на установени програми, които имат чужд IP адрес и се появяват ПОВТОРЕНО. След това потърсете същия PID в Подробности в диспечера на задачите, за да разберете целевата програма. И все пак, това не означава, че целевата програма е RAT със сигурност, просто подозрителна програма. За да потвърдите, че създадената програма е злонамерен софтуер RAT, е необходима допълнителна идентификация.

Можете също да използвате подозрителния чужд IP адрес, за да разберете регистрираното му местоположение онлайн. Много уебсайтове, които могат да ви помогнат да направите това https://whatismyipaddress.com/ . Ако местоположението няма връзка с вас изцяло, а не местоположението на вашите приятели, компания, роднини, училище, VPN и т.н., това вероятно е хакерско местоположение.

Отстраняване на троянски коне от отдалечен достъп

Как да премахна троянец за отдалечен достъп? Или, как да се отървем от RAT вирус?

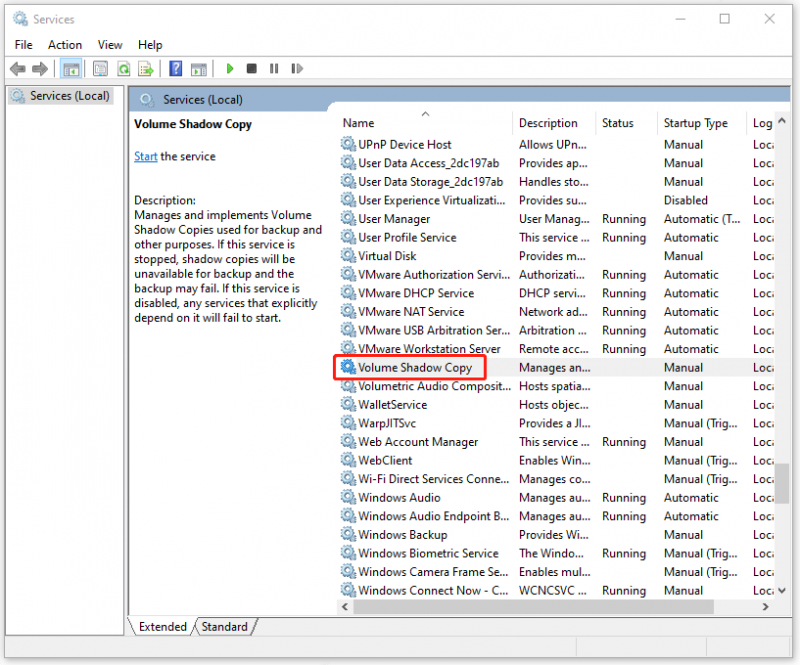

Етап 1

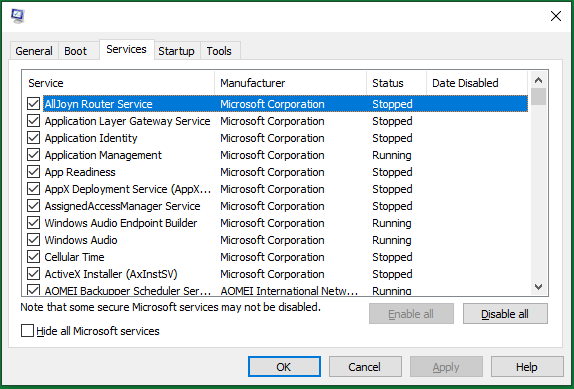

Ако можете да намерите конкретни злонамерени файлове или програми, просто ги изчистете от компютъра си или поне прекратете техните процеси. Можете да направите това в Task Manager или Помощна програма MSConfig на Windows .

Тип погрешно конфигуриране в Windows Run и натиснете Въведете или щракнете върху Добре за да задейства прозореца MSConfig. Там преминете към Услуги раздела, намерете целевите услуги и ги деактивирайте.

Просто рестартирайте машината си, след като деинсталирате или блокирате някои програми или услуги.

Етап 2

Инсталирайте и стартирайте a Премахване на плъхове като Malwarebytes Anti-Malware и Anti-Exploit за премахване на свързани файлове и модификации на системния регистър.

Етап 3

Използвайте инструменти за проверка, като Autorun.exe, за проверка на подозрителни файлове и програми, които се стартират при зареждане на Windows.

Етап 4

Проверете мрежовите връзки, които излизат или влизат във вашата система, които не трябва да съществуват. Или просто прекъснете директно вашата интернет връзка.

Как да се предпазите от кибер атака на RAT?

Подобно на това да се предпазите от други мрежови заплахи за зловреден софтуер, за защита от троянски коне от отдалечен достъп, като цяло, трябва да избягвате изтеглянето на непознати елементи; поддържайте актуални антивирусен софтуер и защитна стена, променяйте редовно потребителските си имена и пароли; (за административна перспектива) блокирайте неизползваните портове, изключете неизползваните услуги и наблюдавайте изходящия трафик.

# 1 Избягвайте да изтегляте от ненадеждни източници

На първо място, най-ефективната и лесна превенция е никога да не изтегляте файлове от незащитени източници. Вместо това винаги получавайте това, което искате, от надеждни, упълномощени, официални и безопасни места, като официални уебсайтове, оторизирани магазини и добре познати ресурси.

# 2 Поддържайте актуални защитни стени и антивирусни програми

Без значение коя защитна стена или програма за антималуер имате или дори да имате повече от една от тях, просто актуализирайте тези услуги за сигурност. Най-новите версии винаги възприемат най-новите технологии за сигурност и са специално проектирани за текущите популярни заплахи.

Гореспоменатите Malwarebytes и други антивируси също могат да попречат на първоначалния вектор на инфекция да позволи на системата да бъде компрометирана.

# 3 Редовно променяйте потребителските си имена и пароли

Добър навик е да сменяте редовно различните си акаунти, за да се борите срещу кражба на акаунти, особено за пароли. Освен това се препоръчва да се възползвате от различните видове функции за сигурност, предоставени от доставчиците на услуги, за да защитите вашите акаунти като двуфакторно удостоверяване (2FA).

6 откривания на злонамерен софтуер / 18 вида злонамерен софтуер / 20 инструмента за премахване на злонамерен софтуер

6 откривания на злонамерен софтуер / 18 вида злонамерен софтуер / 20 инструмента за премахване на злонамерен софтуерКакво е откриване на шпионски софтуер и злонамерен софтуер? Как да извърша откриване на злонамерен софтуер? Как да разбера дали сте заразени от злонамерен софтуер? Как да оцелеем от атаки на зловреден софтуер?

Прочетете още# 4 Надстройте своите правни програми

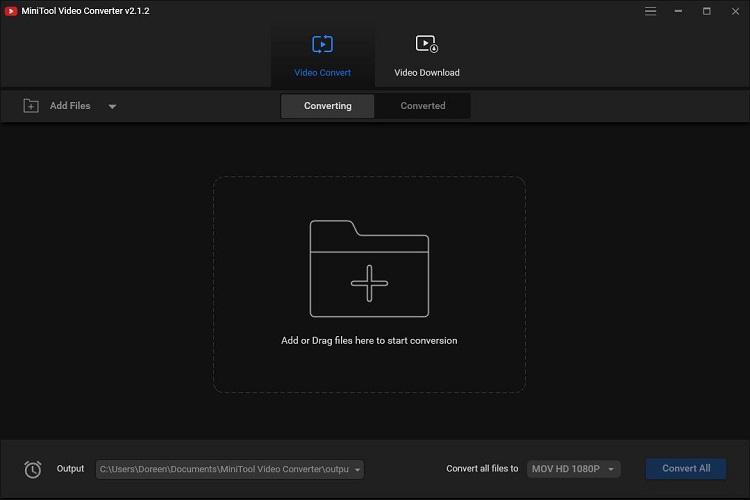

Тъй като троянският кон RAT за отдалечен достъп вероятно ще използва легитимните приложения на вашия компютър, по-добре надстройте тези приложения до най-новите им версии. Тези програми включват вашите браузъри, приложения за чат, игри, имейл сървъри, инструменти за видео / аудио / снимки / снимки, работни приложения ...

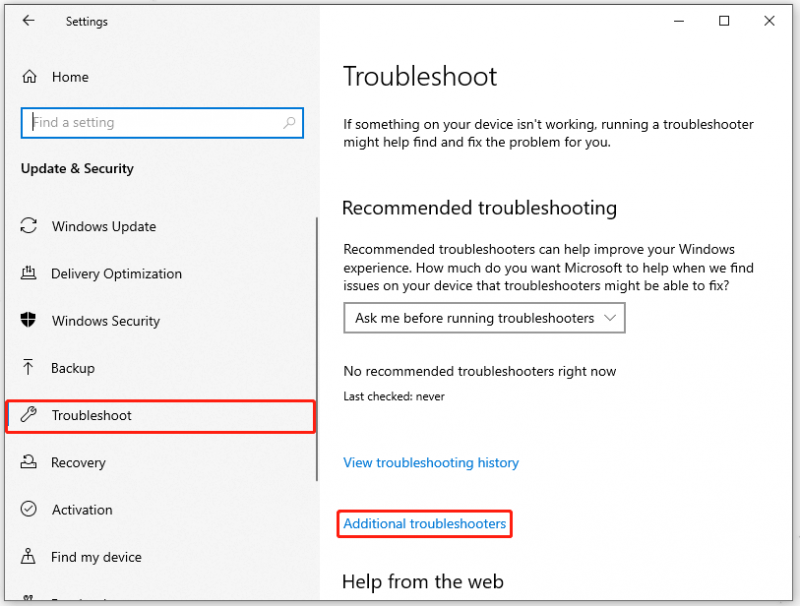

# 5 Надстройка на компютърната система

Разбира се, не забравяйте да поправите вашата операционна система с най-новите актуализации. Обикновено системните актуализации включват кръпки и решения за скорошни уязвимости, експлойти, грешки, грешки, задни врати и т.н. За да надстроите операционната система, за да защитите цялата си машина!

Архивирайте файлове срещу софтуерния вирус RAT

Често се случва кибер RAT да остават неоткрити в продължение на години на работни станции или мрежи. Това показва, че антивирусните програми не са безпогрешни и не трябва да се третират като всички и крайни за защита от RAT.

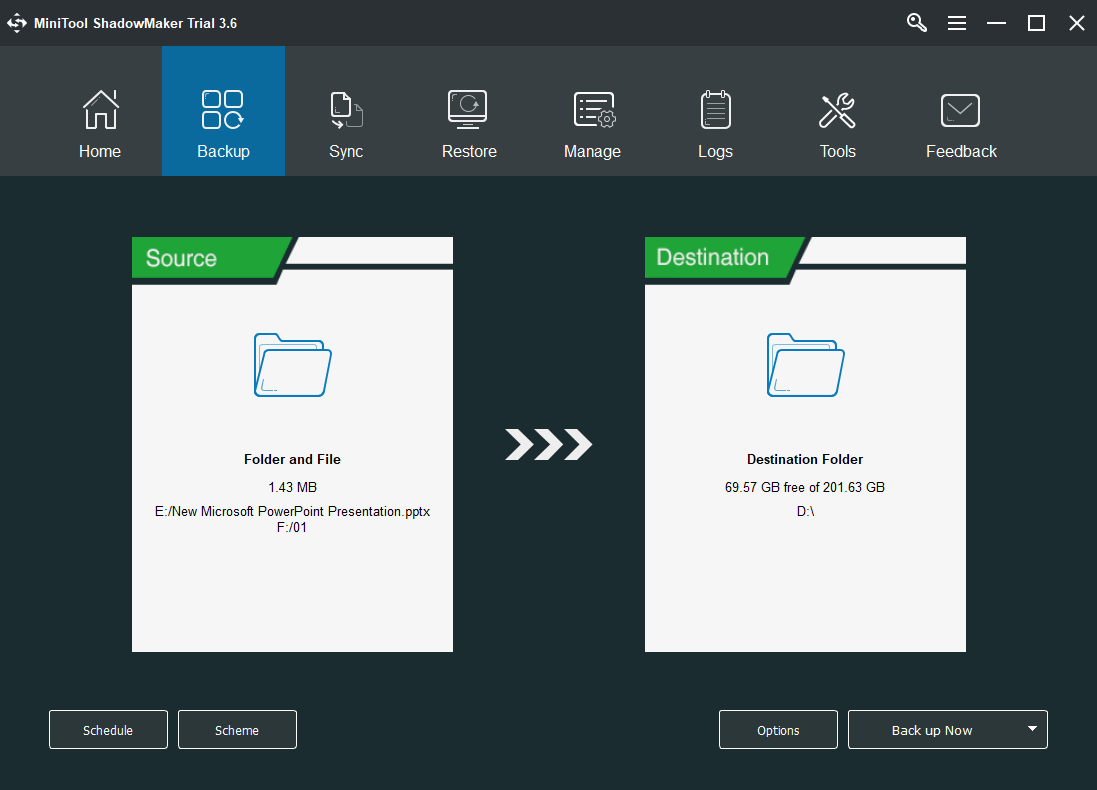

Тогава какво друго можете да направите, за да защитите компютърните си файлове от редактиране, изтриване или унищожаване? За щастие все още можете да си възвърнете данните след атаки на злонамерен софтуер RAT, ако имате резервно копие от тях. И все пак трябва да направите копието, преди да загубите оригиналните файлове с надежден инструмент без RAT, като MiniTool ShadowMaker, който е професионална и мощна програма за архивиране на компютри с Windows.

Стъпка 1. Изтеглете MiniTool ShadowMaker от официалния му уебсайт или гореоторизирания бутон за връзка.

Стъпка 2. Инсталирайте и стартирайте инструмента на вашия компютър.

Стъпка 3. Ако получите пробната му версия, ще бъдете подканени да купите платените издания. Ако не искате да платите, просто кликнете върху Пазете пробна версия опция в горния десен ъгъл, за да се насладите на пробните функции, които са същите като официалните функции само с ограничение във времето.

Стъпка 4. Когато въведете основния му интерфейс, щракнете върху Архивиране в горното меню.

Стъпка 5. В раздела Архивиране посочете Източник файлове, които планирате да копирате, и Дестинация местоположение, което искате да запазите резервното изображение.

Стъпка 6. Щракнете върху Архивиране сега в долния десен ъгъл, за да извършите процеса.

Останалото е да изчакате успеха на задачата. Можете да настроите график за автоматично архивиране на тези файлове ежедневно, седмично, месечно или когато системата се включва / изключва в горната стъпка 5 преди стартирането на процеса или в раздела Управление след процеса. Също така можете да решите какъв вид резервни копия да изпълнявате, пълни, инкрементални или диференциални, както и колко версии на архивното изображение да запазите, в случай че мястото за съхранение свърши.

![[РЕШЕНО!] Как да коригирам разкъсването на екрана на Overwatch на Windows 10 11?](https://gov-civil-setubal.pt/img/news/7C/solved-how-to-fix-overwatch-screen-tearing-on-windows-10-11-1.png)

![4 решения за настройките на AMD Radeon не се отварят [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/11/4-solutions-amd-radeon-settings-not-opening.png)

![Приложението е блокирано поради фирмена политика, как да отблокирам [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/95/app-blocked-due-company-policy.png)

![Как да се справите с грешка при неформатирана Micro SD карта - вижте тук [MiniTool Съвети]](https://gov-civil-setubal.pt/img/data-recovery-tips/99/how-deal-with-micro-sd-card-not-formatted-error-look-here.png)

![Warframe Cross Save: Възможно ли е сега или в бъдеще? [Новини от MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/95/warframe-cross-save-is-it-possible-now.png)

![Решено - Син екран на смъртта 0xc0000428 Грешка при стартиране [MiniTool Съвети]](https://gov-civil-setubal.pt/img/backup-tips/75/solved-blue-screen-death-0xc0000428-error-start-up.png)

![Това устройство не е конфигурирано правилно. (Код 1): Фиксиран [Новини на MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/97/this-device-is-not-configured-correctly.png)